Il Threat Analysis Group è il team della società di MountainView che lavora per contrastare le attività di hackeraggio mirate e sostenute da governi contro Google e le persone che utilizzano i prodotti di Google.

Questa è un’area in cui l’azienda ha reso noto di aver investito in modo importante per oltre un decennio. Il lavoro quotidiano del Threat Analysis Group (TAG), ha spiegato il team stesso, consiste nel rilevare e sconfiggere le minacce, nonché avvisare gli utenti e i clienti presi di mira riguardo i cyber attacchi più sofisticati, coprendo l’intera gamma di prodotti Google, tra cui Gmail, Drive e YouTube.

Periodicamente, il Threat Analysis Group di Google condivide gli ultimi insight riguardo la sua lotta contro il phishing, fornendo ulteriori dettagli, utili anche per i team di sicurezza, sul lavoro svolto dal TAG per identificare gli attacchi contro le vulnerabilità zero-day.

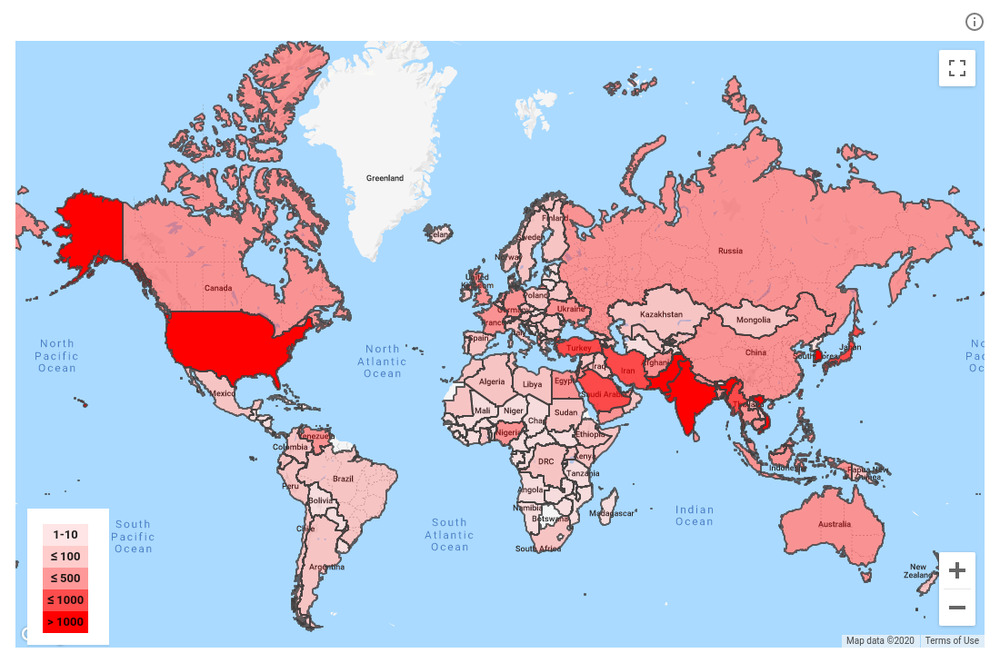

La policy consolidata del Threat Analysis Group di Google è quella di inviare un avviso se rileva che l’account dell’utente è diventato un target di tentativi di phishing o malware supportati da governi. Nel 2019, Google ha inviato quasi 40.000 avvisi, un calo di quasi il 25 percento rispetto al 2018.

Uno dei motivi di questo calo, secondo il Threat Analysis Group, è che le nuove protezioni di Google funzionano: gli sforzi dei cyber attacker sono stati rallentati e i tentativi di attacco accadono meno frequentemente.

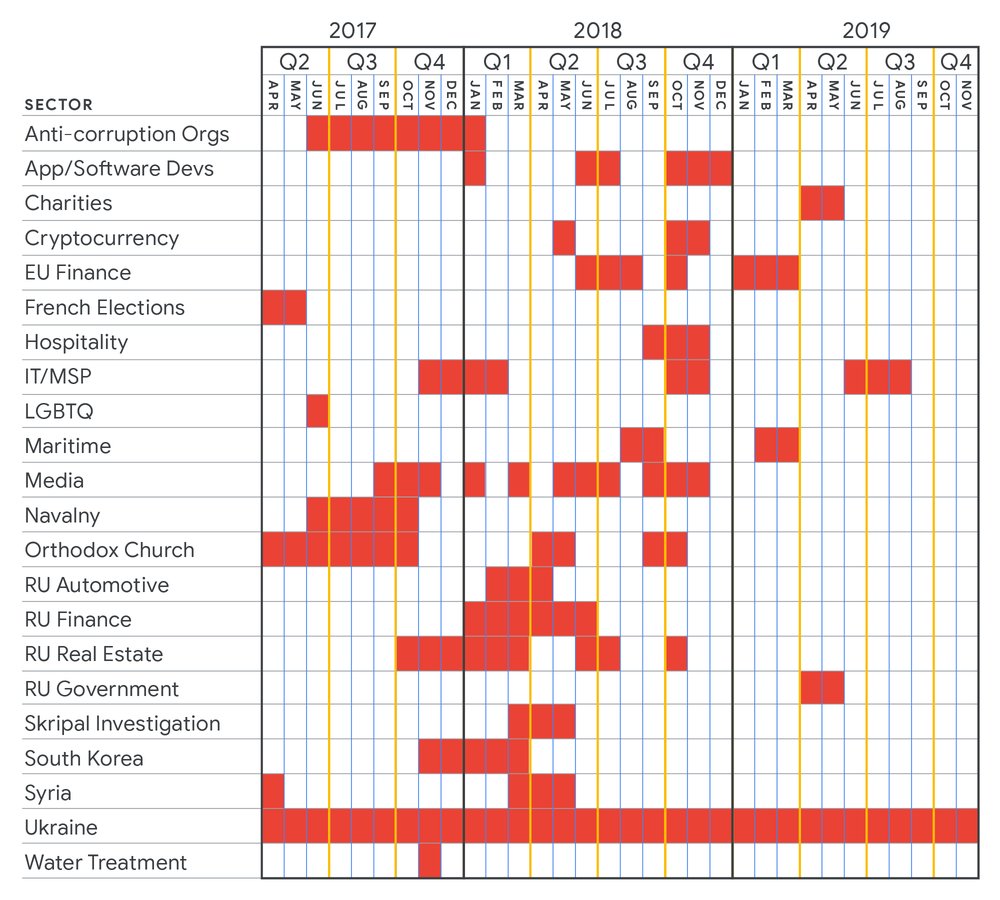

Il Threat Analysis Group ha anche condiviso alcuni trend ricorrenti rilevati negli ultimi mesi. Innanzitutto, Google sostiene di aver osservato, esaminando i tentativi di phishing dall’inizio dell’anno, un numero crescente di cyber attacker, tra cui quelli provenienti dall’Iran e dalla Corea del Nord, impersonare agenzie di stampa o giornalisti. Ad esempio, gli aggressori impersonano un giornalista per seminare storie false con altri reporter per diffondere disinformazione.

In altri casi, spiega ancora il Threat Analysis Group di Google, gli aggressori inviano diverse email benigne per costruire un rapporto con un giornalista o un esperto di politica estera, prima di inviare un allegato malevolo in una email di follow-up. Gli aggressori sostenuti da governi prendono regolarmente di mira gli esperti di politica estera per le loro ricerche, per l’accesso alle organizzazioni con cui lavorano e per il collegamento con colleghi ricercatori o responsabili politici, per attacchi successivi.

Secondo quanto riporta il Threat Analysis Group di Google, gli aggressori informatici sostenuti da governi continuano a prendere costantemente di mira rivali geopolitici, funzionari governativi, giornalisti, dissidenti e attivisti.

Nel 2019, prosegue l’analisi del Threat Analysis Group di Google, un account su cinque di quelli che hanno ricevuto un avviso è stato preso di mira più volte dagli aggressori. Se inizialmente il cyber attacker non riesce nel suo intento, proverà di nuovo usando un’esca diversa, un account differente o tentando di compromettere un collega del suo bersaglio.

Secondo Google, il Programma di protezione avanzata (Advanced Protection Program, APP) dell’azienda offre le più forti protezioni disponibili contro il phishing e l’account hijacking, ed è specificamente progettato per gli account a rischio più elevato. Secondo l’analisi, il Threat Analysis Group non ha ancora rilevato alcun tentativo di phishing concluso con successo sugli utenti che fanno parte del programma APP, progettato per proteggere gli account Google personali di figure esposte e a rischio di attacchi mirati, quali giornalisti, attivisti, dirigenti e altre.

Per quanto riguarda le vulnerabilità zero-day, queste sono falle della sicurezza dei software che sono ancora sconosciute: fino a quando non vengono identificate e riparate, possono essere sfruttate dai cyber attacker.

Il Threat Analysis Group, spiega Google, è attivamente e costantemente “a caccia” di questi tipi di attacchi, perché essi sono particolarmente pericolosi e hanno un alto tasso di successo, sebbene rappresentino una cifra piccola rispetto al totale complessivo. Quando il Threat Analysis Group rileva un attacco che sfrutta una vulnerabilità zero-day, segnala la vulnerabilità al vendor e gli concede sette giorni per correggere o produrre un avviso oppure è lo stesso team di Google a rilasciare un avviso.

Il team di sicurezza di Google lavora su tutte le piattaforme e nel corso del 2019 ha scoperto vulnerabilità zero-day che hanno interessato Android, Chrome, iOS, Internet Explorer e Windows. Più di recente, nel gennaio 2020, il Threat Analysis Group ha contribuito all’identificazione di CVE-2020-0674, una vulnerabilità legata all’esecuzione di codice in modalità remota in Internet Explorer.

Il Threat Analysis Group di Google ha condiviso una lista, per i team di sicurezza interessati a saperne di più, degli exploit a cui ha lavorato nel 2019, con link a ulteriori dettagli:

- Internet Explorer – CVE-2018-8653

- Internet Explorer – CVE-2019-0676

- Chrome – CVE-2019-5786

- Windows Kernel – CVE-2019-0808

- Internet Explorer – CVE-2019-1367

- Internet Explorer – CVE-2019-1429