Home Cerca

Log4j - risultati della ricerca

Se non sei soddisfatto dei risultati prova un'altra ricerca

Log4j, i tentativi di exploit continuano a distanza di un anno

Roya Gordon, OT/IoT Security Research Evangelist di Nozomi Networks, riassume le attività di Log4Shell, illustra le indicazioni tecniche formulate dai laboratori di Nozomi Networks e fornisce raccomandazioni e best practice per mantenere le reti protette.

Log4J, Qualys analizza la risposta delle aziende agli attacchi

Qualys ha presentato i dati di uno studio che rivela come le organizzazioni hanno risposto ad oggi a Log4Shell, la vulnerabilità di Log4j

Exploit Log4j, scansioni e attacchi distribuiti a livello globale

Secondo le rilevazioni del società di cybersecurity Sophos, i tentativi di exploit della vulnerabilità di Log4j continuano, con scansioni e attacchi distribuiti a livello globale

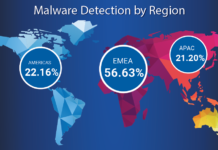

L’exploit Log4j è una pandemia cyber: colpita metà delle reti aziendali

L’exploit della vulnerabilità Log4j secondo Check Point Research è una vera e propria pandemia cyber: 60 variazioni in meno di 24 ore, 90 Paesi e fino al 60% delle reti aziendali colpite

Vulnerabilità Log4j: cinque consigli pratici da CybergOn

Apache ha rilasciato la versione Log4j 2.15.0 per risolvere il problema di sicurezza. Chi ha applicazioni web e non basate su Java dovrebbe contattare i fornitori o assicurarsi di aver eseguito l’ultima versione disponibile delle applicazioni in uso

Log4j, l’allarme di Microsoft: attacchi in corso anche con ransomware

I team di sicurezza di Microsoft hanno condiviso che ci sono cyber-attacker che sfruttano la vulnerabilità Log4j in attacchi attivi sponsorizzati dagli Stati e associati ai ransomware

Armis: tentativi di attacchi informatici più che raddoppiati nel 2023

Un'analisi dei dati proprietari di Armis offre un possibile schema per il 2024 su dove i team di sicurezza devono dare priorità agli sforzi

Check Point identifica i malware più diffusi di luglio 2023

Il malware Qbot si conferma, anche in Italia, il più presente nel luglio 2023, mentre il Remote Access Trojan (RAT) Remcos sale al terzo posto, secondo Check Point Research

L’evoluzione del malware secondo Palo Alto Networks

I ricercatori di Unit 42 di Palo Alto Networks mettono in luce i principali trend dei malware che impattano sulla cybersecurity

Verizon Business lancia l’allarme su ransomware e social engineering

Secondo il Data Breach Investigations Report 2023 di Verizon Business, frequenza e costi degli attacchi di social engineering aumentano esponenzialmente

Charlotte AI, da CrowdStrike la prima soluzione di sicurezza informatica basata sull’AI generativa

Utilizzando i dati di sicurezza raccolti da CrowdStrike, continuamente migliorati attraverso il feedback umano, Charlotte AI consente ai clienti di porre domande con un linguaggio naturale, in inglese e in altre lingue, e di ricevere risposte intuitive dalla piattaforma CrowdStrike Falcon.

La cybersecurity al tempo dell’edge computing: la visione di Edgio

Richard Yew e Darrin Raynolds di Edgio, condividono consigli e opinioni sulle più recenti minacce alla sicurezza informatica

Fortinet: il malware wiper è aumentato di oltre il 50%

Secondo i FortiGuard Labs di Fortinet, le supply chain del cybercrimine crescono in complessità e sofisticazione per contrastare l’evoluzione delle difese

Cybersecurity: si preannunciano turbolenze nel 2023, secondo Proofpoint

Il team Resident CISO di Proofpoint, Lucia Milică, guarda al nuovo anno e offre alcune riflessioni su come affrontare ciò che ci aspetta

CyberArk fa luce sulle nuove minacce e sfide per la cybersecurity del 2023

Web3, crediti di carbonio, credenziali e cookie: ecco le previsioni di Lavi Lazarovitz, head of CyberArk Labs, per la cybersecurity del 2023

EDR per workload in cloud gestiti su Aws Graviton3

Graviton3 sarà un’ottima soluzione per i workload in cloud ad alta intensità di calcolo. Ma cosa è Graviton3 e quale è il ruolo dell'EDR in una strategia di sicurezza cloud a più livelli?

Identity security, sei concetti chiave da considerare secondo CyberArk

David Higgins, Technical Director di CyberArk Emea, illustra come l'Identity Security si inserisce nei più ampi programmi di cybersecurity delle aziende

Open Source, come affrontare i rischi di sicurezza informatica

Pressoché ogni applicazione moderna integra componenti software open source che potrebbero includere vulnerabilità troppo spesso sottovalutate. Un valido aiuto agli sviluppatori viene da strumenti di Software Composition Analysis come CyberRes Debricked

Vulnerabilità Apple, Acronis commenta le pericolose falle

Stanislav Protassov, cofondatore e presidente tecnologico di Acronis, commenta la recente falla di sicurezza che coinvolge numerosi device Apple

Cisco Talos: gli attacchi malware superano quelli ransomware

Secondo l’analisi trimestrale di Cisco Talos, telecomunicazioni, sanità e istruzione sono i settori più colpiti e il malware supera il ransomware

WatchGuard: il ransomware del Q1 2022 ha già raddoppiato l’intero 2021

Secondo il WatchGuard Threat Lab, il volume del ransomware rilevato alla fine del primo trimestre 2022 ha già raddoppiato il totale dell’intero 2021

Resilienza informatica: tendenze da tenere sotto controllo nel 2022

Acronis ha individuato alcune tendenze da tenere sotto controllo nel 2022: un argomento chiave è oggi la resilienza informatica

Sicurezza della supply chain software: un tema cruciale

Lori MacVittie, Principal Technical Evangelist, Office of the CTO, F5, affronta il cruciale tema della sicurezza della supply chain software

CyberRes, il software per la supply chain: un rischio trascurato

Il software della supply chain è uno dei sistemi più complessi da proteggere perché si inserisce pienamente all’interno dei processi aziendali

Cloud e sicurezza: i cybercriminali sfruttano i controlli IAM non adeguati

La nuova ricerca del team di Unit 42 di Palo Alto Networks sulle minacce cloud evidenzia l’importanza dell’Identity and access management (IAM)

Visibilità del codice: Sourcegraph svela il nuovo strumento di analytics

Sourcegraph ha annunciato Code Insights, uno strumento di analytics del codice per i team di ingegneri che aiuta a comprendere e visualizzare i codebase nel tempo

Come Aws aiuta gli sviluppatori a rilevare falle di sicurezza nel codice

Amazon Web Services, ha annunciato due nuove funzionalità di CodeGuru Reviewer, lo strumento per sviluppatori di Aws che rileva le vulnerabilità di sicurezza nel codice

Cybersecurity first, passando per il cloud: Oracle spiega ruoli e metodi

Rapida, abile, brillante, intelligente: così è la sicurezza capace di creare digital trust, ossia quello che serve per la competitività aziendale. Lo dice il CISO di Oracle Emea, Luca Martelli

Trend Micro avverte: scoperta una vulnerabilità critica in Samba

Vulnerabilità di Samba mette a rischio i sistemi IT di tutto il mondo Trend Micro gioca un ruolo fondamentale nella scoperta di un bug critico

ThreatMapper aiuta a scoprire le minacce per prevenire i cyberattacchi

Deepfence ha lanciato ThreatMapper 1.2.0, con la funzione di Attack Path Visualization, supporto per AWS Fargate e Google Chronicle e altre funzioni per la sicurezza delle applicazioni

Cybersecurity: le minacce per il 2022 secondo Bitdefender

Quali saranno i trend della cybersecurity che ci accompagneranno nel 2022? A spiegarli è il team Managed Detection and Response di Bitdefender Labs

Cybersecurity nel 2021 e prospettive per il 2022: la visione di CybergON

Cybergon traccia la cronistoria degli attacchi del 2021 e delinea gli ambiti di maggior interesse per i threat actor nel 2022.

Log4Shell, l’exploit zero day che minaccia servizi e applicazioni

È stata denominata Log4Shell la vulnerabilità scoperta nel sistema di logging Java molto diffuso log4j, che potrebbe mettere a rischio numerosi servizi