La guida a OSForensics, uno strumento utile per investigare il contenuto di file, documenti, archivi di posta, nonché il contenuto dello spazio non allocato alla ricerca di file rimossi. Il tool permette anche di raccoglie informazioni sulle attività recentemente espletate dall’utente.

OSForensics è uno strumento software gratuito che può essere utilizzato per estrarre, da qualunque sistema Windows, tutta una serie di informazioni di particolare rilevanza per la cosiddetta informatica forense.

L’informatica forense studia l’individuazione, la conservazione, la protezione, l’estrazione, la documentazione e ogni altra forma di trattamento del dato informatico al fine di essere valutato in un processo giuridico.

E’ una disciplina relativamente nuova che viene da molti considerata come una branca della “computer security“.

Al momento il programma è disponibile a titolo completamente non oneroso: è altamente probabile che l’applicazione diventi presto a pagamento e che resti disponibile, sotto forma di prodotto freeware, un programma dalle abilità ridotte.

E’ quindi bene che gli interessati provvedano a scaricare subito il software mettendolo nella propria “cassetta degli attrezzi” informatica.

Le caratteristiche di OSForensics

Dopo aver avviato il software, innanzi tutto, è possibile creare un nuovo “caso” (icona Create case) in modo tale da memorizzare, in un’unica locazione, tutte le informazioni raccolte analizzando il contenuto di uno specifico personal computer Windows.

La “scheda” così generata potrà essere salvata sul sistema locale (Default location) oppure conservata in un’altra unità disco (ad esempio, all’interno di un supporto rimovibile; opzione Custom location).

Tra le possibilità offerte da OSForensics c’è anche il recupero dati: la raccomandazione, quando si desidera ripristinare file e cartelle già cancellati, è sempre la stessa. Non si deve mai installare OSForensics, così come qualunque altro software di recupero dati, nella stessa unità disco oggetto d’intervento.

Non seguendo questa semplice regola, infatti, si rischierebbe di compromettere irrimediabilmente il recupero di alcune informazioni vanificando del tutto il proprio lavoro.

Se si prevede di dover intentare un ripristino dei dati precedentemente memorizzati sul disco fisso, OSForensics deve essere necessariamente avviato da un supporto esterno (ad esempio, una normale chiavetta USB).

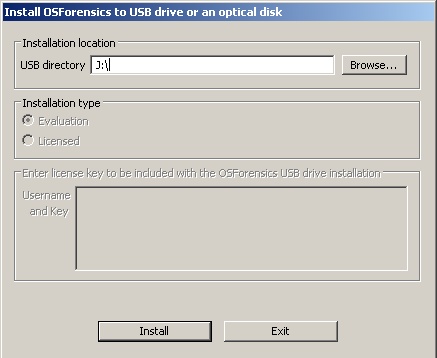

Per procedere, si deve dapprima installare il programma su un sistema non oggetto d’indagine, avviarlo quindi cliccare sulla voce Install to USB.

Basterà quindi indicare la lettera identificativa associata all’unità rimovibile e fare clic sul pulsante Install.

Potenti le funzionalità di ricerca tra file e cartelle: cliccando su File name search, l’applicazione consente di individuare qualunque elemento sulla base del suo nome o di una porzione di esso.

Cliccando su Create index, invece, si potrà richiedere la generazione di un database-indice contenente le informazioni su tutti i file presenti sul disco fisso. Una volta concluso tale procedimento, OSForensics permetterà di effettuare ricerche istantanee sul contenuto di qualunque tipologia di file.

Addirittura, oltre ad esaminare il contenuto degli archivi di posta elettronica e di qualunque tipo di file, OSForensics dà modo di investigare sul contenuto dello spazio non allocato (Unallocated sectors) così da rilevare informazioni specifiche (ad esempio delle stringhe di caratteri) eventualmente presenti in file già rimossi.

Cliccando sul pulsante Advanced options, gli utenti più evoluti possono personalizzare in profondità ogni preferenza di ricerca ed attivare addirittura il cosiddetto stemming (ricerca di parole che presentano somiglianze con quelle indicate).

Terminata la generazione dell’indice, si potrà fare riferimento alla sezione Search index per avviare un’operazione di ricerca.

Uno dei fiori all’occhiello di OSForensics è la possibilità di effettuare più operazioni contemporaneamente: le attività ancora da concludere vengono evidenziate mediante l’esposizione di un’icona di colore verde.

In figura è possibile notare come, durante la generazione dell’indice, sia stata avviata una ricerca limitata al nome dei soli file e delle cartelle.

Con un clic su Recent activity quindi su Scan, OSForensics raccoglie informazioni sulle attività recentemente espletate dall’utente (lista degli ultimi file aperti, cookie ricevuti, elenco delle applicazioni eseguite e così via).

Come facilmente intuibile Deleted files search permette invece di cercare i file già cancellati dal disco e tentarne un eventuale recupero (ricorrendo alla casella Filter string si può limitare il contenuto della lista ai soli oggetti d’interesse):

Un doppio clic del mouse mostra il contenuto dell’elemento selezionato, prima ancora di avviarne il ripristino e, nel caso in cui si trattasse di un’immagine, ne viene visualizzata un’anteprima:

La funzione Mismatch file search focalizza la sua attenzione sull’individuazione di tutti quei file la cui estensione non corrisponde alla tipologia di informazioni effettivamente memorizzate (si pensi, ad esempio, ad un file compresso Zip “mascherato” da immagine in formato JPEG utilizzando l’estensione .JPG).

OSForensics mette a disposizione anche alcune funzionalità per il recupero delle password memorizzate nei browser web e la decifratura di file protetti. Il programma consente di risalire ad una parola chiave allorquando si conosca l’hash della stessa.

Le password, infatti, non sono ovviamente conservate come testo in chiaro ma viene conservato l’output di una funzione crittografica (hash). Gli hash sono il risultato di una funzione matematica non reversibile, almeno in teoria.

Conoscendo l’hash di una password ci sono due metodologie per tentare di risalire alla stessa.

Il primo, è il classico attacco “brute force” (si provano tutte le password possibili sino ad indovinare quella corretta) che però può rivelarsi molto lento e spesso non efficace. In alternativa, si possono sfruttare le cosiddette “rainbow tables” (tabelle di hash pre-compilate).

Le “rainbow tables” falliscono quando le password sono cifrate utilizzando un algoritmo non noto, quando siano più lunghe di 12 caratteri od allorquando dovesse essere aggiunto un passaggio sconosciuto prima dell’hashing finale.

Sul sito di OSForensics sono presenti delle rainbow tables già impostate che consentono di risalire a password alfanumeriche della lunghezza massima di 7 caratteri allorquando siano stati usati routine quali MD5, LM e SHA1.

Il contenuto dei file Zip deve essere estratto nella cartella RainbowTables di OSForensic (C:\ProgramData\PassMark\OSForensics\RainbowTables in Windows Vista, Windows 7 e Windows Server 2008; C:\Documents and Settings\All Users\Application Data\PassMark\OSForensics\RainbowTables in Windows XP e Windows Server 2003).

Il comando Create drive image può essere utilizzato per creare l’immagine del contenuto del disco fisso (partizioni od intere unità). Lo stesso potrà poi essere dinamicamente “montato” utilizzando la funzionalità Mount drive image.