Tag: Hacker

Jamf scopre un nuovo malware nelle applicazioni macOS piratate

Jamf Threat Labs ha scoperto e analizzato un nuovo malware incorporato nelle applicazioni macOS piratate, che cerca di compromettere i computer Mac

Una password sicura a prova di hacker, i consigli di HWG

HWG ricorda l’importanza di scegliere accuratamente la propria password e fornisce alcuni consigli efficaci per evitare fughe di dati

World Password Day, 10 consigli di Acronis per proteggersi dagli hacker

Per hackerare una password possono volerci anche solo pochi secondi: Acronis suggerisce 10 consigli per evitare che accada

ChatGPT: opportunità o minaccia per la sicurezza di Active Directory?

Yossi Rachman, Director of Security Research di Semperis, spiega se ChatGPT rappresenta un’opportunità o una minaccia per la sicurezza di Active Directory

Generative AI: minacce e rischi relativi alla cybersecurity

Il punto di vista di Armis sull'uso della Generative AI contro la sicurezza informatica, tramite le parole del suo CTO e Co-founder Nadir Izreal

L’intelligenza artificiale anti-hacker di Ermes vince lo startup award

Ermes, spin-off del Politecnico di Torino, è una delle migliori aziende emergenti al mondo nell’AI applicata al rilevamento di attacchi hacker

Cynet: aziende italiane nel mirino del gruppo di cybercrime LockBit

Cybersecurity e attacchi hacker: il team di intelligence di Cynet CyOps ha identificato in Lockbit il threat actor più pericoloso in circolazione

iPhone hackerato da spento: Panda Security spiega come difendersi

Un gruppo di ricercatori dell’Università tedesca di Darmstadt ha scoperto recentemente una possibile falla di sicurezza negli iPhone

WordPress, 40.000 attacchi hacker al minuto alle password dei siti web

Secondo dati SiteGround sono 57 milioni i tentativi quotidiani di accesso ai siti WordPress ospitati sui loro server

Evil Twin, l’attacco hacker che imita le reti pubbliche

Innovery avvisa che nel periodo estivo gli hacker sfruttano la distrazione delle vittime: con Evil Twin, reti Wi-Fi e hotspot diventano vettori d’attacco

Università sotto attacco cyber: la soluzione è giocare d’anticipo

Anche le università sono sempre più sotto attacco cyber, soprattutto per la grande quantità di dati sensibili disponibili, degli utenti e del personale

Cybersecurity, pochi gli esperti in Italia: il ruolo degli hacker etici

L’Italia è il terzo Paese al mondo più colpito da ransomware e le risorse umane disponibili non sono sufficienti a coprire le necessità di cybersecurity

Spionaggio informatico: Cybereason rivela una campagna globale

Cybereason ha rivelato una campagna globale di spionaggio informatico, denominata "Operazione CuckooBees”, che prende di mira produttori in Nord America, Europa e Asia

Android, vulnerabilità mette a rischio la privacy di due terzi degli utenti

Check Point Research (CPR) ha identificato delle vulnerabilità negli audio decoder di Qualcomm e MediaTek, per cui un'app Android potrebbe ottenere accesso ai dati

Autenticazione a due fattori: c’è un attacco che potrebbe comprometterla

Come è noto, l’autenticazione a due fattori è, ad oggi, uno dei sistemi di protezione più sicuri che gli utenti hanno a disposizione per...

iOS, rischio per la sicurezza: aggiornamento da fare subito

Anche lo specialista di cybersecurity Kaspersky consiglia di aggiornare il prima possibile i propri dispositivi iOS: c'è una pericolosa vulnerabilità in WebKit che gli hacker possono sfruttare

Hacker in azione: la Regione Lazio colpita da pesanti attacchi

Gravissimo attacco hacker alla Regione Lazio, tuttora in corso. Fuori combattimento le prenotazioni di vaccini Covid e il Ced della regione. Funzionano regolarmente i servizi 112 e 118, ma molti altri servizi risultato inattivi. I tempi di ripristino sono incerti, così come avvolta nel mistero per ora l'origine dell'attacco e le modalità con cui i criminali sono entrati in possesso delle credenziali.

Cybersecurity, una centrale operativa per la sicurezza delle Pmi su cloud

Cyrebro è la soluzione di cybersecurity che rende facile per le aziende visualizzare e mantenere un quadro accurato e significativo della propria posizione di sicurezza in una piattaforma centralizzata sul cloud

Una vulnerabilità non correggibile espone i Mac con chip Apple T2

I Mac più recenti dotati di chip Apple T2 non sono sicuri se è possibile un accesso fisico ad essi, anche se sono spenti: è stata scoperta una falla di sicurezza che li lascia completamente esposti

Twitter, novità sul cyberattacco: annunciati 3 arresti

Importanti sviluppi sul grave attacco informatico subito da Twitter: le autorità annunciato di avere individuati 3 soggetti responsabili, fra cui un 17enne

Twitter, nuovi dettagli sull’attacco informatico agli account

Twitter ha fornito ulteriori dettagli sull'attacco informatico che ha riguardato numerosi utenti famosi. Gli hacker hanno acceduto ai DM di 36 account

Twitter, hackerati numerosi account di utenti famosi

Un nutrito numero di account Twitter di utenti famosi, da Apple, a Jeff Bezos, da Joe Biden a Bitcoin, è stato hackerato ed utilizzato per rubare bitcoin

Linux da oggi è più sicuro, bloccato un exploit vecchio di 20 anni

Per quasi due decenni gli hacker hanno potuto sfruttare una vulnerabilità della memoria dei programmi Linux per prendere il controllo del computer: Check Point risolve la falla con il meccanismo di mitigazione Safe-linking

Facebook, esposti online i dati di 267 milioni di utenti

Comparitech rende noto che un database contenente dati trafugati di oltre 267 milioni di utenti Facebook è rimasto esposto sul web privo di protezione

Disney+ è appena partita e sono già migliaia gli account hackerati

Sono bastati pochi giorni (o forse ore) dal lancio di Disney+ per vedere in vendita nel dark web molte migliaia di abbonamenti hackerati

Windows 7 è sempre più a rischio, secondo il Threat Report di Webroot

Webroot ha reso noti i risultati emersi dal suo più recente Threat Report, e fra gli altri dai emerge come gli exploit di Windows 7 siano cresciuti del 70%

I dati di una carta di credito? Per gli hacker valgono solo 2 euro

Esiste un vero e proprio listino e le informazioni complete relative a una carta di credito, comprensive di cvv per un hacker valgono dai 2 ai 6 euro.

Cyberattacchi, quella tentazione delle aziende di non rivolgersi alle autorità

Un’azienda europea su due preferirebbe rivolgersi al proprio security provider invece che alle forze dell’ordine in caso di cyberattacchi. Risulta da un'indagine di Kasperky Lab

Industria dell’energia oggetto di attacchi di sabotaggio e cyber spionaggio

Un report di F-Secure evidenzia le nove tecniche di attacco all’industria dell’energia, sempre più vulnerabile a sabotaggio e spionaggio informatico

Hacker contro Outlook e vulnerabilità in Windows, i consigli degli esperti

Microsoft ha ammesso che un gruppo di hacker ha avuto accesso alle credenziali di numerosi account Outlook personali e alle informazioni di posta elettronica tra gennaio e marzo

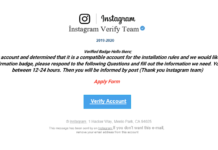

Instagram, come non farsi rubare l’account

I laboratori Trend Micro hanno scoperto che alcuni cybercriminali stanno compromettendo i profili Instagram di utenti con migliaia di follower. Come agiscono, come ci si difende

Gli hacker guadagnano tanto, più di un ingegnere

Un report di HackerOne rivela alcuni dati sull'attività degli hacker ingaggiati dalle aziende per scoprire le falle dei sistemi o dei software. Più che per soldi lo fanno per passione, perché sono attratti dal piacere della sfida

Gli otto pericoli per la sicurezza IT più sottovalutati

Tra minacce nuove e grandi classici che non tramontano mai, ecco i punti deboli della sicurezza IT a cui si pensa di meno

Violati 500 milioni di account Yahoo, che fare?

Yahoo conferma il furto di 500 milioni di account. Una questione di sicurezza nazionale, che potrebbe mettere in discussione l'accordo con Verizon

Sicurezza nei sistemi Scada in tre mosse

Antivirus contro email phishing, log in e regolare scansione della rete, i consigli di Ruchna Nigam, Security researcher, Fortinet FortiGuard Labs contro attacchi mirati

Hacker, se li conosci li eviti

Massimiliano Brugnoli, Orange Cyberdefense & Hybrid Networks – Europe, ribadisce il ruolo chiave dei servizi di intelligence contro le minacce It

Attacchi DDoS: 50 volte più grandi nell’ultimo decennio

Per il Worldwide Infrastructure Security Report di Arbor dimensioni, complessità e frequenza degli attacchi sono in continuo aumento

Aziende italiane in balìa del cybercrime

Secondo l’EY Global Information Security Survey, il 56% non è preparato a gestire le minacce alla sicurezza It. Ecco 5 suggerimenti utili

Se Internet of Things porta a Internet of Threats

Secondo Fortinet, lo sfruttamento delle vulnerabilità lato server continuerà anche nel 2015. Serve una Threat intelligence fruibile