Quando si parla di sicurezza nelle imprese, bisogna tener presente un assunto di partenza: le perdite sono reali.

È questa la premessa con la quale Adam Philpott, responsabile Cybersecurity in Cisco Emear, presenta i risultati della decima edizione dell’Annual Cybersecurity Report della società. Un report redatto sulla base di interviste a 3.000 CSO, chief security officer e responsabili della sicurezza in 13 Paesi, Italia inclusa.

Secondo Philpott è importante avere piena consapevolezza della concretezza dei rischi: “Si parla di perdite di opportunità, denunciate dal 23 per cento dei rispondenti, di perdite in termini di fatturato, di perdite di clienti”.

La consapevolezza aiuta a non sottovalutare il problema della sicurezza, soprattutto se si considera che di anno in anno la superficie esposta agli attacchi cresce in modo esponenziale.

“Cresce il traffico digitale”, prosegue Philpott, sottolineando non solo che nell’arco dei prossimi tre anni si toccheranno i 2,3 zettabyte di dati all’anno, ma che nel 66 per cento dei casi i dati transiteranno da reti wifi e da dispositivi mobili.

E se da un lato il traffico aumenta, dall’altro si dissolvono i perimetri di sicurezza delle imprese, anche in ragione della diffusione dei servizi cloud based di terze parti, alcuni dei quali anche piuttosto rischiosi, “e di questo è policy di Cisco tenere informate in primis le aziende che li erogano”.

Attacchi in 4 step, il ritorno di spam e adware

Malgrado l’eterogeneità degli attacchi, tutti seguono un processo in quattro step: in primo luogo la fase di “recon”, ovvero di ricerca e identificazione del target; poi la cosiddetta “weaponization”, ovvero la fase di “inoculazione” dei malware in file, email, pagine web, cui seguono la “delivery” e l’installazione.

La curiosità è che si registra una recrudescenza di forme di attacco convenzionali, dall’adware allo spam: il 65 per cento delle mail sono spam e l’8 per cento dello spam contiene malware, “Segno – spiega ancora Philipott – della loro crescente sofisticazione”.

Per questo, è importante non lasciare agli attacker il tempo di evolvere. I defender devono ridurre il cosiddetto “time to detect”, vale a dire il tempo necessario all’individuazione dell’attacco e su questo punto, va riconosciuto, si sono ottenuti risultati interessanti: dalle 14 ore prima necessarie, nel mese di ottobre si è riusciti ad arrivare molto vicini alla soglia delle 6 ore.

Perché 4 alert su 10 vengono ignorati?

Se questi sono gli aspetti più prettamente tecnologici o tecnici della security, non bisogna non perdere di vista quelli comportamentali.

Così, se un 58 per cento dei rispondenti si dice convinto disporre di una infrastruttura estremamente aggiornata e di strumenti di avanguardia, nel contempo sarebbe bene tener presente che l’infrastruttura non è il totale della security.

E probabilmente il fatto che 4 security alert su 10 non vengano mai analizzati non può che creare grossi rischi di business.

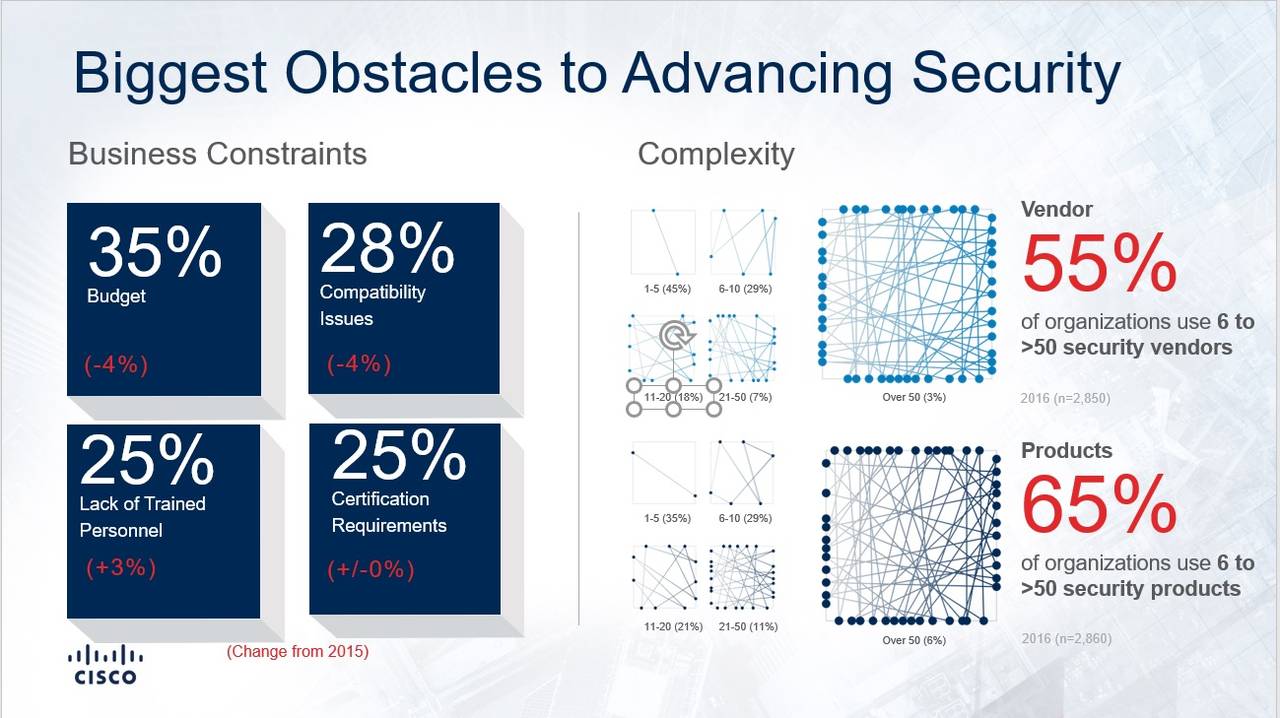

Quali sono dunque gli ostacoli che impediscono di migliorare gli aspetti di sicurezza?

Certo, i problemi di budget sono sempre in auge, ma a questi si accompagnano altre difficoltà legate a compatibilità, competenze, certificazioni.

La complessità non aiuta a proteggersi

Senza trascurare, poi, gli aspetti legati alla complessità: “In azienda ci sono troppi vendor e ci sono troppi prodotti: il 65 per cento delle imprese usa tra 6 e 50 prodotti di sicurezza. Insostenibile”.

Alla fine, il risultato è che gli attacchi paralizzano i sistemi e hanno un pesante impatto sulle attività aziendali sia dal punto di vista di business, dunque brand reputation, finance, customer retention, sia dal punto di vista operativo, con fermi di sistema che possono raggiungere le 8 ore e il 30 per cento delle macchine.

La reazione agli attacchi

Non tutto il male viene per nuocere, però.

Sembrerebbe il classico “imparare dagli errori”, ma la conclusione è che gli attacchi hanno portato le aziende a migliorare alcuni aspetti della loro organizzazione, ad esempio

- Separando il dipartimento It da quello che si occupa di sicurezza

- Migliorando la consapevolezza dei proprio dipendenti con corsi di formazione specifici

- Aumentando il focus su analisi dei rischi e mitigation

- Aumentando gli investimenti in tecnologie o soluzioni di difesa

- Aumentando gli investimenti nella formazione delle persone addette alla sicurezza.