Oggi le minacce sofisticate come i rootkit rimangono una delle principali preoccupazioni delle aziende. Gli ambienti sono sempre più complessi e i malintenzionati devono inventarsi nuovi modi per infiltrarsi nelle reti in punti di ingresso non protetti, per nascondersi dietro le quinte per creare danni senza mai nemmeno fare una vera e propria apparizione.

Il gruppo dei Bitdefender Cyber-Threat Intelligence Labs ha scoperto le complessità alla base di una nuova operazione di spyware multipiattaforma conosciuta come Scranos.

Si prevede che la campagna basata sullo spyware rootkit Scranos si diffonderà almeno quanto l’adware Zacinlo – uno spyware estremamente sofisticato, attivo in gran segreto dal 2012 – generando guadagni per i suoi creatori e compromettendo la privacy delle vittime.

Con ben presente il livello di complessità e i pericoli di questo tipo di attacco, Harish Agastya, Senior Vice President, Enterprise Products and Services di Bitdefender, ci spiega il senso della protezione contro i rootkit.

Come funziona il rootkit Scranos?

Un rootkit, ci spiega Agasya, è un malware di tipo stealth, ovvero poco visibile e mascherato, progettato per nascondere l’esistenza di certi processi o programmi sui computer dai normali metodi di rilevamento, e ottenere per se stesso o un altro processo dannoso un accesso privilegiato ai computer stessi.

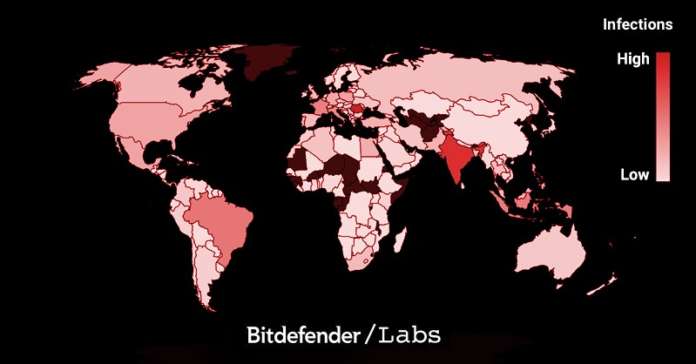

Fingendosi un software o un’applicazione legittima, per esempio lettori di e-book, riproduttori video, driver e persino prodotti antimalware, Scranos sta infettando utenti in tutto il mondo grazie alla sua capacità di sopravvivere su piattaforme diverse, raggiungendo una più ampia gamma di endpoint aziendali, in particolare i dispositivi Android.

Come si diffonde e quali sono i suoi obiettivi?

Poiché si tratta di una campagna basata su rootkit, Scranos è progettato per nascondersi dalla gestione di sistema e potrebbe facilmente disabilitare i firewall e i tradizionali programmi antimalware in base alle istruzioni impartite.

È persistente e sfrutta le funzionalità di cloaking per ripresentarsi anche dopo essere stato rilevato e rimosso.

Poiché l’obiettivo primario è l’esfiltrazione dei dati, la posta in gioco è alta: da problemi legati alla gestione del rischio, al furto di proprietà intellettuale fino al danneggiamento della reputazione di un brand. Scranos è in grado di sfruttare l’infrastruttura aziendale per lanciare ulteriori attacchi.

Scranos, spiega Agasya, è parte di un piano più ampio: i server di comando e controllo stanno spingendo altri ceppi di malware, un chiaro indicatore del fatto che la rete è ora affiliata a terzi in schemi pay-per-install.

I malintenzionati che muovono i fili di Scranos, spiega Agasya, apportano costantemente leggere modifiche al software, aggiungendo componenti su dispositivi già infetti e migliorando le funzionalità più mature.

Mentre i criminali informatici che operano Scranos continuano a perfezionare i componenti malware, l’attività di furto di password e dati si consolida e sfugge alla tradizionale protezione degli endpoint.

Uno dei principali punti di ingresso in un’azienda sono i suoi dipendenti, che vengono considerati l’anello più debole della sicurezza informatica aziendale, e i malintenzionati li aggirano facilmente per infiltrarsi nelle aziende. I criminali informatici sfruttano anche la miriade di strumenti di terze parti utilizzati dalle aziende. Tra i più recenti vettori di attacco annoveriamo i fornitori aziendali più piccoli e meno protetti.

Come devono difendersi le aziende?

Un approccio semplicistico, che include firewall e password a otto cifre, spiega Agasya, non è più sufficiente per contrastare minacce persistenti e mascherate. Funzionalità antirootkit, antiransomware, analisi comportamentale, controllo avanzato delle minacce e machine learning sono fondamentali per rilevare e bloccare attacchi complessi.

Per migliorare il livello di sicurezza generale, le aziende devono anche perfezionare la loro capacità di rilevamento e risposta alle minacce. Le soluzioni di sicurezza e le attività correlate dovrebbero essere agili, per garantire il livello di flessibilità e scalabilità necessario a soddisfare le esigenze dell’azienda e il crescente numero di “cose” da proteggere.

Quali sono le tecnologie a disposizione per il rilevamento e la risposta?

Per mitigare le minacce complesse, i centri operativi per la sicurezza (SOC) hanno bisogno di visibilità del rilevamento post-violazione.

Una soluzione ottimizzata include funzionalità avanzate di protezione, rilevamento e risposta e prende in considerazione l’intero ciclo di vita della minaccia.

Gli analisti dei SOC non solo devono bloccare operazione complesse, ma anche comprendere chi sono gli aggressori che le perpetrano, e automatizzare le risposte per diversi vettori d’attacco. Per farlo, devono poter disporre di dati dettagliati per ottimizzare la caccia alle minacce e ridurre il tempo sprecato a rincorrere “fantasmi”.

I rootkit sono minacce estremamente persistenti e richiedono un’interazione speciale per essere rilevati e rimossi.

BitDefender fornisce istruzioni dettagliate per la rimozione in questo corposo documento dalla pagina 35.