Uno degli elementi che i ricercatori di IBM X-Force considerano emblematici della sicurezza informatica nel 2016 è il ritorno in grande stile del malware “commerciale”, ossia di quello che si può acquistare online oppure usare direttamente in SaaS.

Variecategorie di minacce informatiche sono cresciute nel 2016 seguendo questo approccio commerciale, spiccano i trojan sviluppati per le frodi finanziarie.

Combattuta con decisione dalle autorità, la loro vendita online sembrava scomparsa un paio d’anni fa. Restavano nel web underground solo i malware più semplici e pochi ne sviluppavano di nuovi. Questa minaccia invece ha avuto un ritorno nel 2016. C’è comunque un collegamento con l’età d’oro dei trojan, nel senso che le minacce rilevate nel 2016 sono una derivazione dello “storico” malware Zeus il cui codice sorgente era diventato liberamente disponibile e, quindi, modificabile e migliorabile.

IBM segnala infatti che i trojan più pericolosi del 2016 sono derivati di Zeus. Tre gli esempi di spicco: FlokiBot, venduto a un migliaio di dollari e usato per la violazione dei POS in Brasile; Zeus Panda, basato su una botnet che si è diffusa con il classico metodo delle macro Word e che ha colpito ancora una volta il Brasile; Zeus Sphinx, venduto a circa 500 dollari e che ha colpito in Brasile, Canada e Australia.

La “nuova promessa” del 2017 potrebbe essere invece un trojan sviluppato da un programmatore russo e che non sembrerebbe derivato da Zeus. Il malware si chiama (appropriatamente) Micro Banking Trojan – ma anche Nuclear Bot o NukeBot – e viene seguito dai tecnici di IBM nella sua possibile crescita.

Android, la scelta più facile

Creare e gestire trojan bancari per i sistemi operativi desktop però non è facile, quindi diversi sviluppatori del mondo criminale si sono rivolti ad Android come piattaforma che permette di portare attacchi abbastanza simili con maggior semplicità. Il numero di malware per il sistema operativo di Google è così aumentato molto, anche perché gli sviluppatori hanno adottato un modello “mordi e fuggi”: creano il malware, lo vendono e poi passano subito a crearne un altro perché non sono in grado di far “crescere” il primo. Il customer management, per così dire, non è il loro punto forte.

I trojan bancari per Android hanno dimostrato di essere efficaci. Possono simulare la visualizzazione di messaggi leciti delle banche online, intercettano le comunicazioni via browser per carpire informazioni e – in più rispetto ai computer – intercettano anche gli SMS con i codici di autenticazione usati da alcuni sistemi bancari e di pagamento.

Come per Zeus, anche in campo Android la crescita dei malware è legata in parte alla distribuzione del codice sorgente di un “progenitore”. In questo caso si tratta di GM Bot, il cui codice è stato diffuso all’inizio del 2016 mentre il suo creatore ne sviluppava una versione 2.

Il ransomware in SaaS

Il ransomware è indubbiamente la minaccia simbolo del 2016, con una stima di oltre quattromila attacchi al giorno in media e nessuna indicazione che il fenomeno possa declinare a breve-medio termine. Questo avviene anche perché, spiega IBM, il ransomware è disponibile online a prezzi bassissimi (anche una cinquantina di euro) se non addirittura gratis. Il codice sorgente dia alcuni ransomware più semplici è infatti liberamente disponibile.

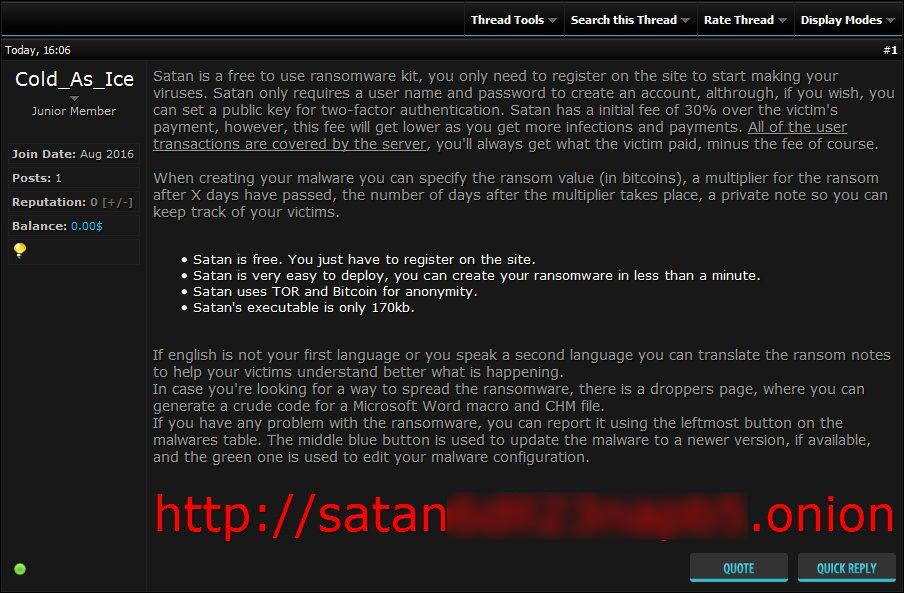

L’evoluzione è rappresentata dai servizi di RaaS, Ransomware-as-a-Service. Alcuni criminali hanno creato piattaforme per la distribuzione di ransomware che non richiedono nessuno sforzo tecnico per chi le usa. Il “fornitore” mantiene il codice e l’infrastruttura per ricevere i pagamenti (tipicamente in Bitcoin) e l’utente cede una parte dei guadagni ricevuti.

I servizi RaaS vengono anche spinti direttamente da chi li ha creati. In questi casi non è l’utente ad attivarsi per cercare una piattaforma ma i gestori di quest’ultima che cercano utenti per aumentare il tasso delle infezioni. Chi attiva nuove campagne di diffusione dei ransomware trattiene la gran parte dei riscatti pagati.